Konfiguracja integracji Microsoft Entra ID (Azure Active Directory) z Syteca

Konfiguracja integracji Microsoft Entra ID (Azure Active Directory) z Syteca On-Premises

Ten przewodnik opisuje, jak skonfigurować usługę Microsoft Entra Domain Services (wcześniej znaną jako Azure Active Directory Domain Services) w celu integracji z Syteca, aby można było używać kont Microsoft Entra ID w środowisku Syteca.

Uwaga: Pomocniczo możesz skorzystać również z dokumentacji Microsoft:

Tutorial – Create a Microsoft Entra Domain Services managed domain – Microsoft Entra ID | Microsoft Learn

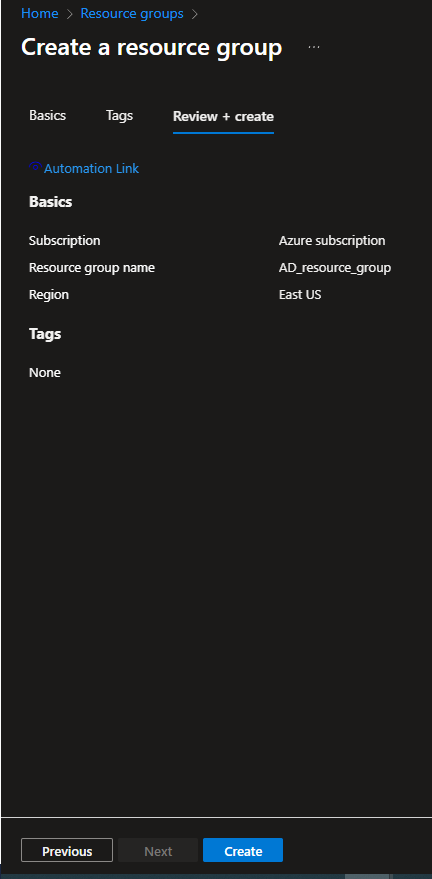

1. Tworzenie grupy zasobów

- Zaloguj się do portalu Azure.

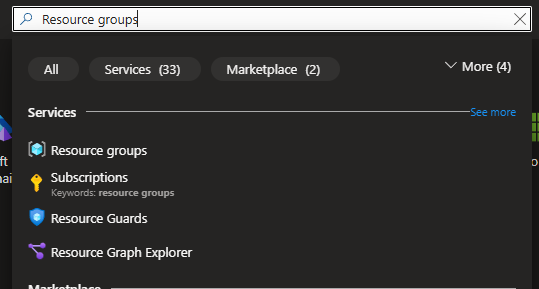

- Wyszukaj i otwórz sekcję Resource groups (Grupy zasobów).

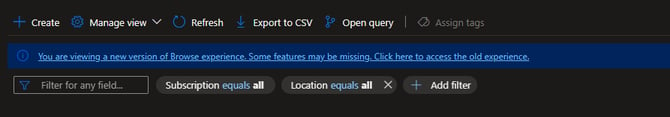

- Kliknij Create (Utwórz).

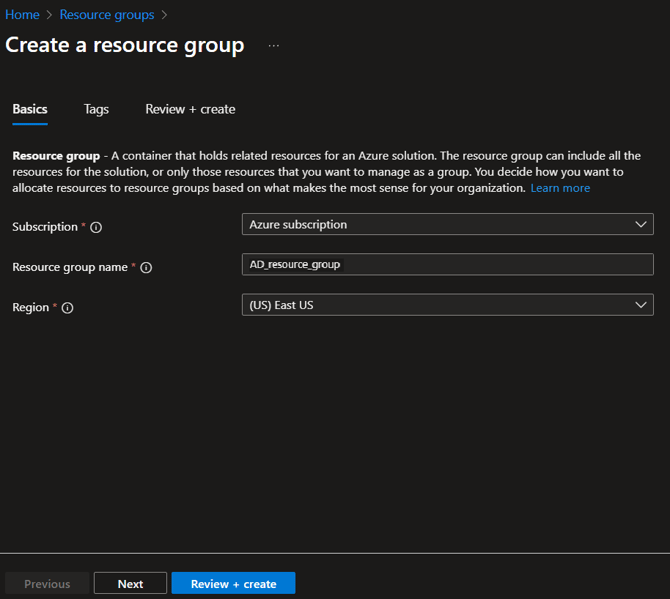

- Wybierz subskrypcję, nazwij grupę (np.

AD_resource_group), wybierz region i kliknij Review + create.

- Kliknij Create, aby utworzyć grupę.

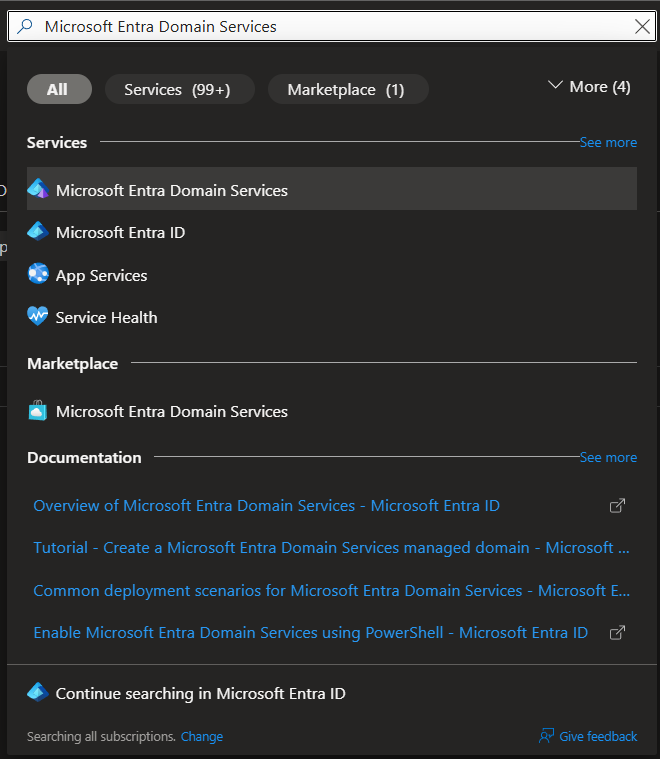

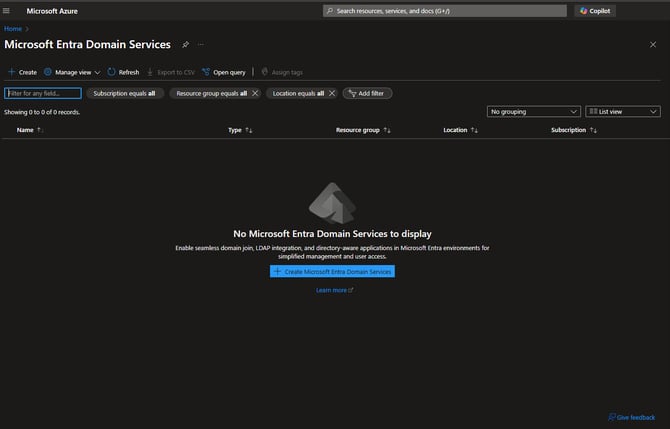

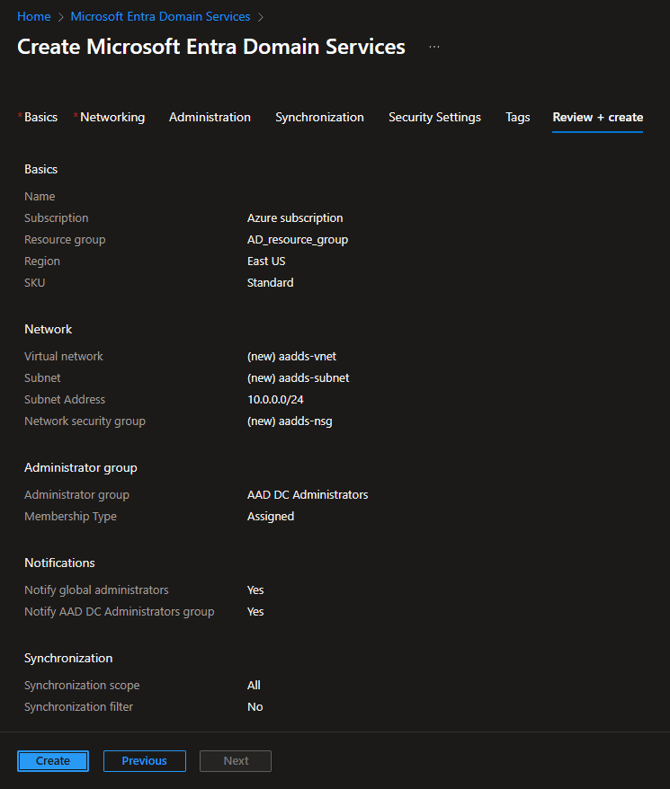

2. Tworzenie usługi Microsoft Entra Domain Services

- Wyszukaj i kliknij Microsoft Entra Domain Services.

- Kliknij Create.

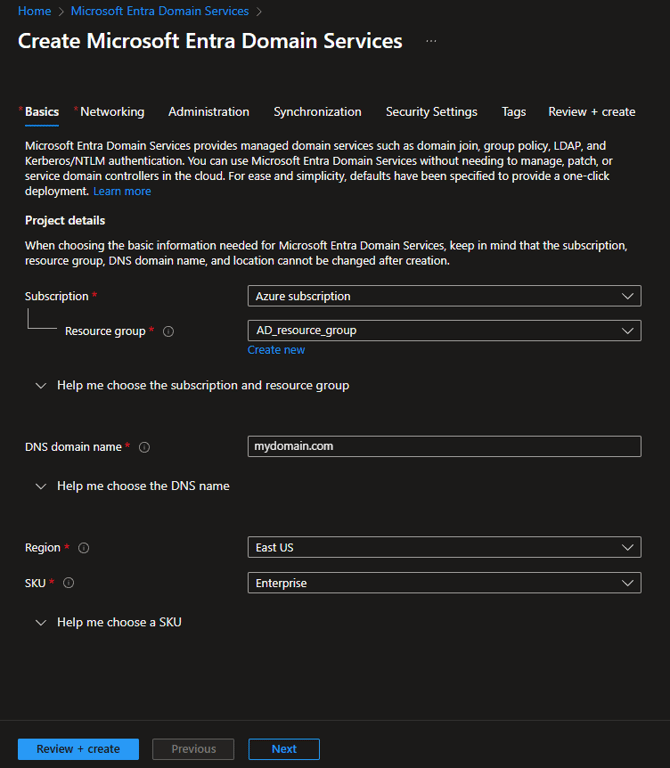

- Wypełnij pola:

- Grupa zasobów (utworzona w kroku 1)

-

Nazwa domeny DNS (np.

mydomain.com— musi być zweryfikowaną domeną) -

Region

-

SKU (np. Enterprise dla dużych środowisk lub Standard dla mniejszych)

-

Kliknij Review + create, a następnie Create.

-

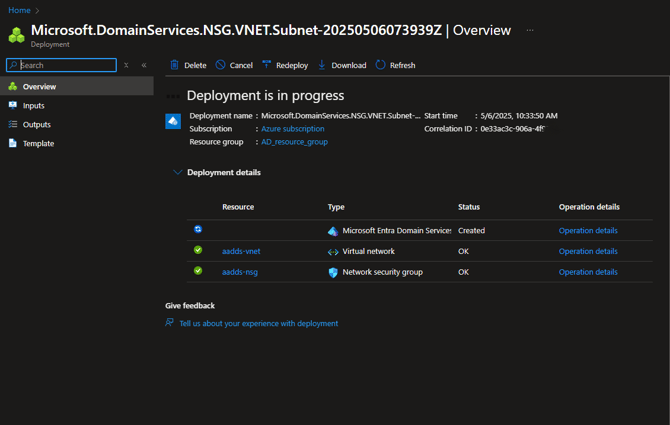

Poczekaj na zakończenie wdrażania.

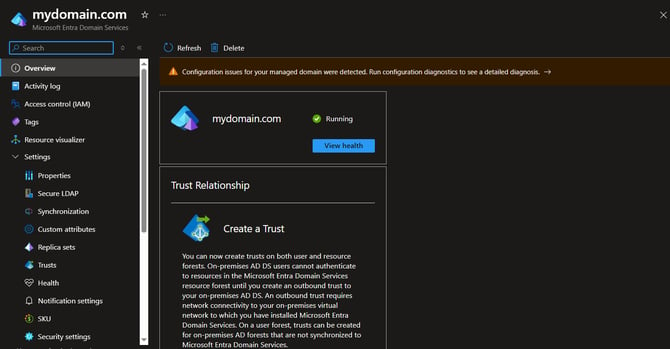

3. Sprawdzenie, czy domena działa

- Otwórz usługę Microsoft Entra Domain Services i sprawdź, czy stan domeny to Running.

4. Konfiguracja LDAPS (Secure LDAP)

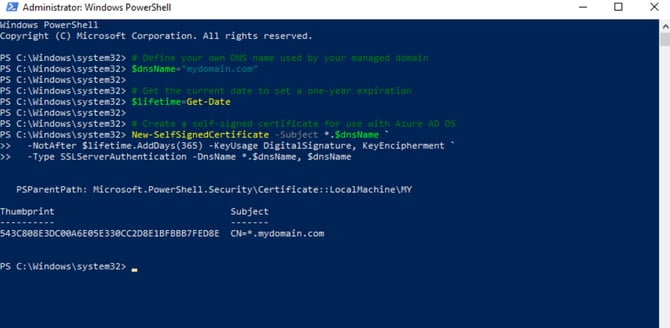

- Utwórz certyfikat self-signed za pomocą PowerShell:

$dnsName = "mydomain.com"

$lifetime = Get-Date

New-SelfSignedCertificate -Subject *.$dnsName `

-NotAfter $lifetime.AddDays(365) -KeyUsage DigitalSignature, KeyEncipherment `

-Type SSLServerAuthentication -DnsName *.$dnsName, $dnsName

Uwaga: Zamiast PowerShell można użyć OpenSSL, Keytool lub MakeCert.

Można też użyć certyfikatu z zaufanego urzędu certyfikacji (CA).

- Eksport certyfikatu self-signed do formatu .PFX

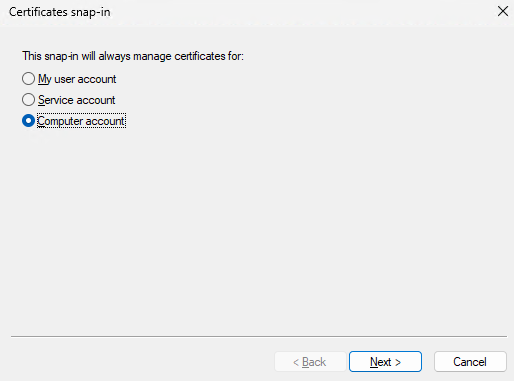

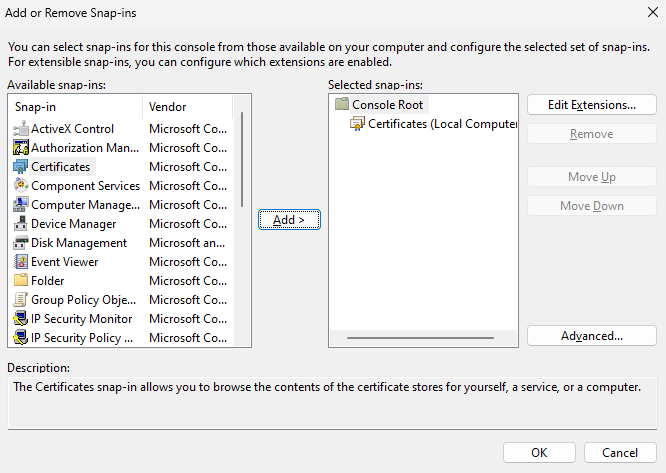

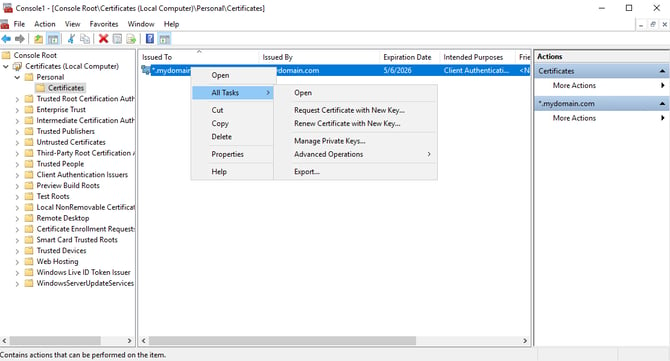

- Otwórz mmc > File > Add/Remove Snap-in...

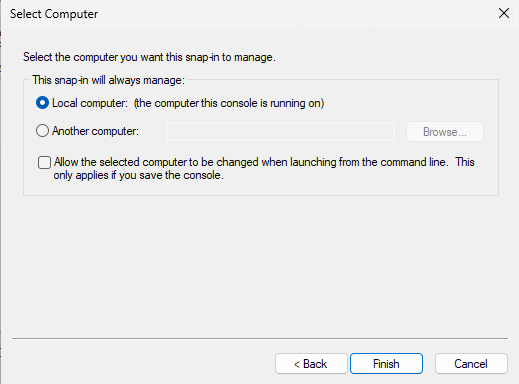

- Wybierz Certificates > Add > Computer account > Local computer > Finish > OK

- Przejdź do Personal > Certificates, znajdź certyfikat, kliknij prawym przyciskiem i wybierz All Tasks > Export…

.png?width=532&height=516&name=image2025-5-12_14-37-48%20(1).png)

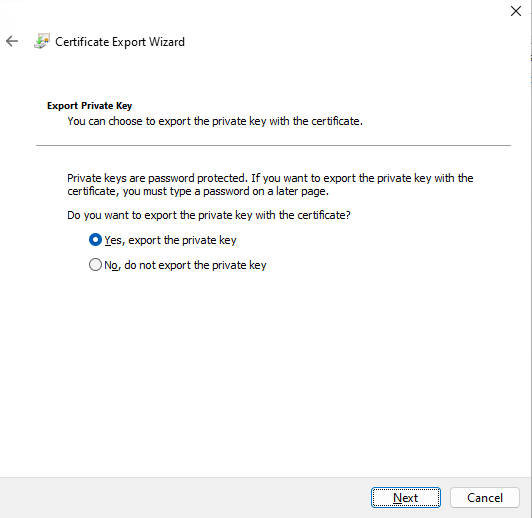

- Wybierz Yes, export the private key, ustaw hasło i zapisz certyfikat jako

.pfx.

- Eksport certyfikatu jako .CER (bez klucza prywatnego)

- Wróć do tego samego certyfikatu:

- Eksportuj certyfikat jeszcze raz, ale wybierz:

- No, do not export the private key

- Base-64 encoded X.509 (.CER) Zapisz jako plik

.cert

- Eksportuj certyfikat jeszcze raz, ale wybierz:

- Wróć do tego samego certyfikatu:

- Dodaj certyfikat .PFX do ustawień LDAPS domeny

- Otwórz usługę Microsoft Entra Domain Services, kliknij domenę, przejdź do Settings > Secure LDAP

- Kliknij Enable, zaznacz opcję Allow secure LDAP access over the internet

- Prześlij plik

.pfx, podaj hasło, kliknij Save

-

Dodaj certyfikat .CER do zaufanych urzędów na komputerze z Serwerem Aplikacji Syteca

-

Kliknij prawym na plik

.ceri wybierz Install Certificate -

Wybierz Local Machine > Place all certificates in the following store > Trusted Root Certification Authorities

-

-

Dodaj adres IP i nazwę domeny do pliku hosts

-

Skopiuj z portalu Azure zewnętrzny adres IP LDAPS

-

Otwórz plik

C:\Windows\System32\drivers\etc\hosts -

Dodaj linijkę:

<IP> mydomain.com

-

-

Skonfiguruj regułę zapory sieciowej

-

Otwórz grupę zasobów

-

Kliknij na Network security group (np.

aadds-nsg) -

Przejdź do Settings > Inbound security rules > Add

-

Ustaw Destination port ranges = 636, kliknij Add

-

5. Tworzenie nowego użytkownika Microsoft Entra ID

- Otwórz Users w portalu Azure

- Kliknij New user

- Wypełnij pola:

- User principal name

- Domain

- Display name

- Password (lub wybierz automatycznie)

Kliknij Review + create > Create

-

Zaloguj się jako nowy użytkownik

-

Zmień hasło przy pierwszym logowaniu

6. Dodanie celu LDAP w Konsoli Zarządzania

Uwaga: Jeżeli hasło użytkownika zostało zmienione przed wdrożeniem Microsoft Entra Domain Services, należy je zmienić ponownie po wdrożeniu, aby integracja zadziałała.

6.1. Zaloguj się do Konsoli Zarządzania jako administrator

- Kliknij Konfiguracja > Zakładka Cele LDAP (LDAP Targets)

6.2. Kliknij Dodaj i wprowadź:

-

Ścieżka LDAP:

LDAP://ldaps.mydomain.com:636/DC=mydomain,DC=com -

Nazwa NetBIOS domeny:

mydomain -

Użytkownik:

user@mydomain.com -

Hasło: hasło użytkownika

6.3. Dodaj nowego użytkownika Microsoft Entra ID

- 6.3.1. W Konsoli Zarządzania, przejdź do zakładki Użytkownicy > Dodaj użytkownika

- 6.3.2. Kliknij Dodaj użytkownika/grupę z Active Directory

- 6.3.3. Wyszukaj użytkownika, kliknij Dalej

- 6.3.4. Uzupełnij konfigurację (przydziel uprawnienia, np. Dostęp do Konsoli Zarządzania)

- 6.3.5. Sprawdź, czy użytkownik może się zalogować