Konfiguracja integracji Syteca z Okta SSO

Konfiguracja integracji Syteca On-Premises z Okta SSO

Spis treści

1. Wymagania wstępne

Aby skonfigurować uwierzytelnianie Okta SSO (Single Sign-On) dla integracji z Syteca, należy najpierw zainstalować OpenSSL.

2. Instalacja OpenSSL

Aby zainstalować i przygotować certyfikaty za pomocą OpenSSL, wykonaj poniższe kroki:

-

Otwórz wiersz poleceń Windows lub terminal w systemie Linux.

-

Wygeneruj certyfikat self-signed x509 (do importu w Okta) oraz certyfikat pkcs12 (do importu w Syteca):

openssl req -x509 -nodes -days 365 -newkey rsa:1024 -keyout cert.pem -out cert.pem

Następnie:

openssl pkcs12 -export -out cert.pfx -in cert.pem -name SytecaSSO

Podczas eksportu podaj hasło, które później będzie potrzebne przy konfiguracji Konsoli Zarządzania.

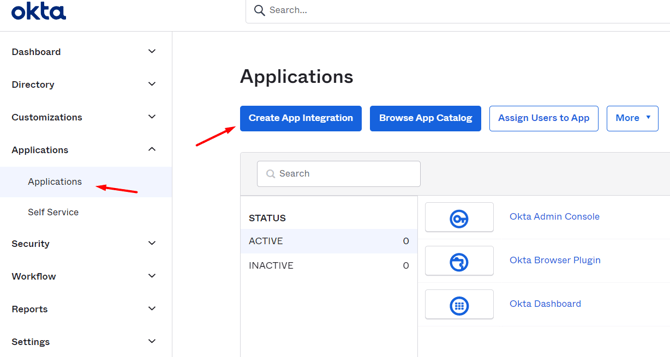

3. Konfiguracja Okta

-

Przejdź do Applications > Application i kliknij Create App Integration.

-

W oknie dialogowym wybierz SAML 2.0, a następnie kliknij Next.

-

Na stronie General Settings podaj nazwę aplikacji i kliknij Next.

-

Na stronie Configure SAML wypełnij pola:

-

Single sign on URL

-

Audience URI (SP Entity ID)

W obu przypadkach zamień wartość

https://terminal/EkranSystem/na adres URL Twojej Konsoli Zarządzania Syteca. -

-

Kliknij Show Advanced Settings i skonfiguruj:

-

W polu Signature Certificate załaduj swój certyfikat

cert.pem(x509).

.png?width=670&height=556&name=image11%20(1).png)

-

W polu Single Logout URL zastąp przykładowy adres URL adresem Konsoli Zarządzania.

-

.png?width=670&height=639&name=image%20(6).png)

-

Kliknij Next, aby zastosować zmiany.

-

-

Na stronie Feedback zaznacz opcję "I’m a software vendor. I'd like…", a następnie kliknij Finish.

-

Po zakończeniu konfiguracji SAML przewiń do sekcji SAML Signing Certificates (Applications > Application > [nazwa aplikacji] > Sign On)

Kliknij Action > View IdP metadata.

-

W nowej karcie przeglądarki zapisz wyświetlony plik jako

metadata.xml(np. Ctrl+S lub „Zapisz stronę jako” w Chrome).

Uwaga: Po pobraniu pliku możesz zamknąć kartę.

-

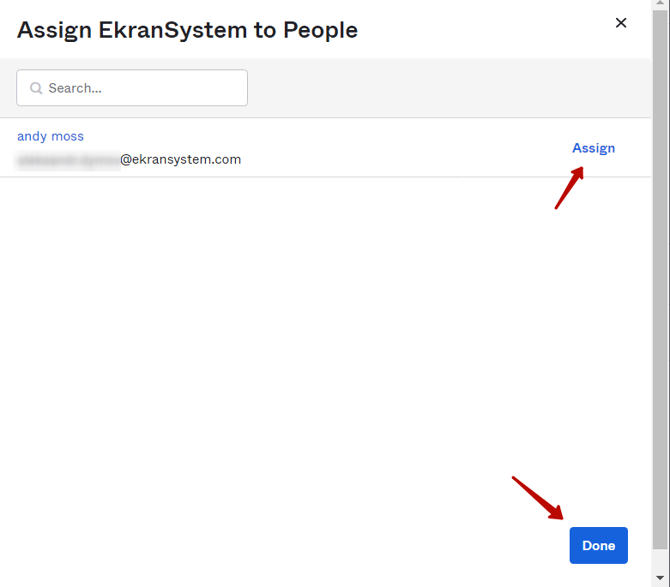

Na poprzedniej stronie przejdź do zakładki Assignments

(Applications > Application > [nazwa aplikacji] > Assignments).

-

Kliknij Assign > Assign to People, przypisz użytkownika do aplikacji, a następnie kliknij Done.

4. Konfiguracja Konsoli Zarządzania

-

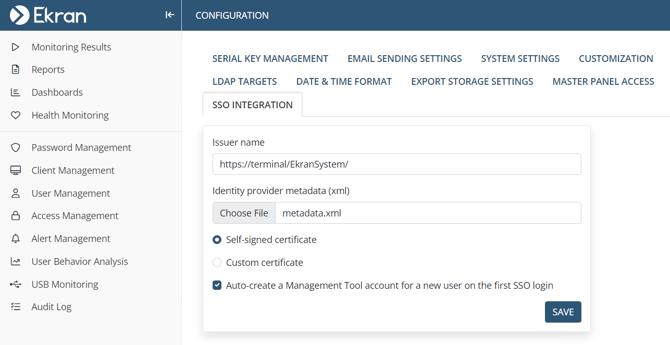

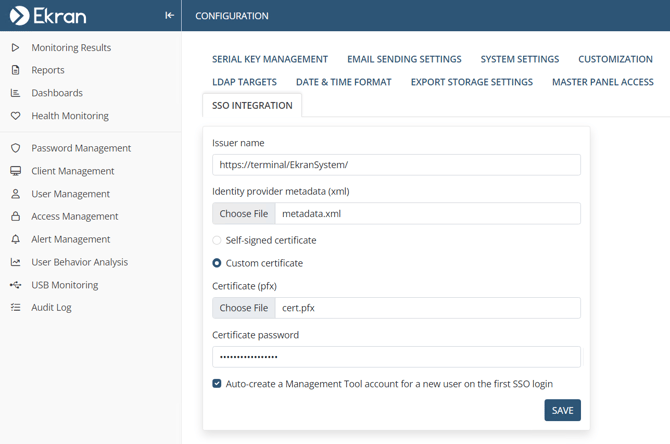

Zaloguj się do Konsoli Zarządzania Syteca, kliknij przycisk Konfiguracja (w górnej części interfejsu), a następnie przejdź do zakładki Integracja z SSO.

-

Skonfiguruj poniższe pola:

-

Nazwa wystawcy (Issuer name): Wprowadź adres URL Konsoli Zarządzania

-

Metadane dostawcy tożsamości (Identity provider metadata XML): Kliknij Wybierz plik i załaduj plik

metadata.xml - Własny certyfikat (Custom certificate): Zaznacz tę opcję, kliknij Wybierz plik i załaduj plik

cert.pfx, następnie wprowadź hasło do certyfikatu

-

-

Domyślnie zaznaczona jest opcja Automatycznie utwórz konto w Konsoli Zarządzania dla nowego użytkownika przy pierwszym logowaniu SSO, co umożliwia logowanie nowych użytkowników (wewnętrznych / z AD) przy pierwszym logowaniu SSO.

-

Odznaczenie tej opcji uniemożliwia automatyczne tworzenie kont — użytkownicy muszą zostać dodani ręcznie.

-

Uwaga: Niezależnie od powyższego ustawienia, użytkownicy należący do grup AD dodanych wcześniej do Konsoli Zarządzania mogą się zalogować, nawet jeśli nie zostali dodani indywidualnie.

Uwaga: Uwierzytelnianie SSO nie jest obecnie dostępne w trybie Multi-Tenant.

-

Kliknij Zapisz, aby zatwierdzić konfigurację.

-

Uruchom ponownie usługę EkranServer w systemie Windows (

services.msc→ EkranServer → Uruchom ponownie).

.png?width=670&height=389&name=image9%20(2).png)

.png?width=670&height=360&name=image3%20(1).png)

.png?width=670&height=380&name=image12%20(1).png)

.png?width=670&height=182&name=image4%20(2).png)

.png?width=670&height=231&name=image7%20(1).png)

.png?width=670&height=178&name=image1%20(1).png)