Przeniesienie certyfikatu głównego do zewnętrznego magazynu Thales HSM

Przeniesienie certyfikatu głównego Syteca On-Premises do zewnętrznego magazynu Thales HSM

Uwaga: Usługanie jest dostępna w wersji SaaS

W celu zwiększenia bezpieczeństwa, certyfikat główny Syteca (EkranMasterCertificate) może zostać przeniesiony do zewnętrznego magazynu sprzętowego HSM firmy Thales z wykorzystaniem SafeNet KeySecure oraz SafeNet ProtectApp.

Spis treści

- Wymagania wstępne

- Integracja Serwera Aplikacji z Thales HSM

- Przenoszenie certyfikatu głównego do Thales HSM

- Zmiana parametrów połączenia

- Rotacja klucza

- Duże wdrożenia z wieloma instancjami Serwera Aplikacji Syteca

1. Wymagania wstępne

Przed rozpoczęciem operacji muszą być zainstalowane i skonfigurowane następujące komponenty:

-

Aplikacja SafeNet KeySecure musi być zainstalowana na dowolnej maszynie, a konto użytkownika musi zostać utworzone w jej konsoli zarządzania (keystore). Szczegóły w dokumentacji technicznej SafeNet KeySecure.

-

Na maszynie, na której zainstalowany jest Serwer Aplikacji Syteca, musi być zainstalowane i skonfigurowane SDK SafeNet ProtectApp dla .NET, zgodnie z poniższymi instrukcjami i dokumentacją techniczną SafeNet.

Uwaga: W przypadku dużych środowisk z wieloma instancjami Serwera Aplikacji na różnych maszynach w klastrze, SDK SafeNet ProtectApp dla .NET musi być zainstalowany i skonfigurowany na każdej z tych maszyn.

2. Integracja Serwera Aplikacji z Thales HSM

Przed przeniesieniem certyfikatu głównego należy skonfigurować integrację między Serwerem Aplikacji Syteca a HSM Thales za pomocą SDK SafeNet ProtectApp dla .NET, definiując parametry połączenia z serwerem NAE-XML systemu KeySecure.

Kroki:

-

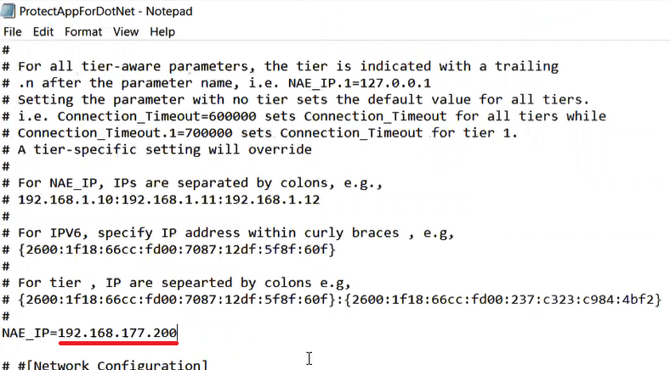

Otwórz plik

SafeNetProtectAppForDotNet.propertiesw SDK. -

Znajdź linię

NAE_IP=i po znaku równości wpisz adres IP maszyny, na której zainstalowano KeySecure.

-

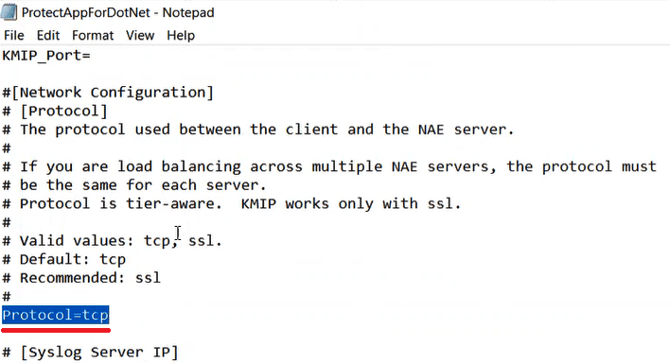

Jeśli wymagane jest uwierzytelnianie SSL: zmień

Protocol=tcpnaProtocol=ssl.

-

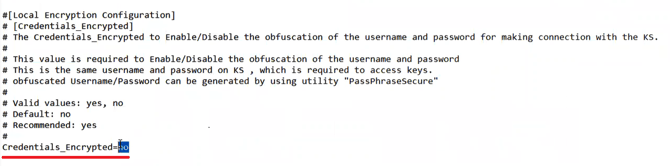

Jeśli dane logowania mają być szyfrowane: zmień

Credentials_Encrypted=nonaCredentials_Encrypted=yes.

Uwaga: Można skonfigurować także inne opcje, np. równoważenie obciążenia (load balancing) — patrz dokumentacja techniczna SafeNet ProtectApp.

-

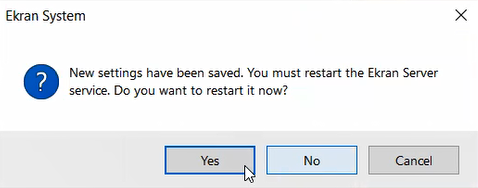

Uruchom ponownie Serwer Aplikacji Syteca (usługę EkranServer) — klikając prawym przyciskiem ikonę Syteca w zasobniku systemowym i wybierając opcję zatrzymania, a następnie ponownego uruchomienia.

3. Przenoszenie certyfikatu głównego do Thales HSM

Po poprawnym skonfigurowaniu integracji możesz teraz przenieść certyfikat główny do magazynu HSM.

Kroki:

-

Jako lokalny użytkownik kliknij prawym przyciskiem ikonę Syteca w zasobniku systemowym i wybierz Parametry bazy danych, aby uruchomić aplikację DbSetupToolUI.

-

Przejdź do zakładki Zaawansowane i kliknij przycisk Przełącz certyfikat główny na SafeNet KeySecure.

-

W oknie Wymagane dane logowania wprowadź dane użytkownika Syteca z uprawnieniami do Zarządzania tenantami i Konfiguracji systemu, a następnie kliknij Dalej.

-

W oknie Opcje SafeNet KeySecure uzupełnij:

-

Lokalizacja pliku właściwości (SafeNet properties file location): ścieżka do pliku

.properties.

-

Lokalizacja pliku PassPhraseSecure.exe: wymagane tylko, jeśli w pliku

.propertiesokreślonoCredentials_Encrypted=yes.

-

Nazwa użytkownika: login użytkownika z konsoli zarządzania KeySecure.

-

Hasło: hasło tego użytkownika.

-

Nazwa klucza: pozostaw puste, aby wygenerować nowy klucz lub podaj nazwę istniejącego klucza prywatnego i wybierz opcję Pierwszy węzeł (First node deployment). Kliknij Dalej.

-

-

-

W kolejnym oknie kliknij Tak, aby uruchomić ponownie Serwer Aplikacji i zakończyć integrację.

Uwagi po migracji certyfikatu:

- Stary certyfikat nie może być używany i może zostać ręcznie usunięty.

- Nie można już użyć przycisku Wystaw ponownie certyfikat główny.

- W przypadku reinstalacji Serwera Aplikacji, certyfikat pozostaje aktywny w HSM — nie ma potrzeby ponownej konfiguracji.

4. Zmiana parametrów połączenia

Jeśli zmieniono plik .properties lub dane użytkownika w KeySecure, należy zaktualizować parametry.

Kroki:

-

Skopiuj nazwę istniejącego klucza z pola Nazwa klucza na zakładce Zaawansowane w DbSetupToolUI.

-

Kliknij przycisk Przełącz certyfikat główny na SafeNet KeySecure.

-

W oknie Opcje SafeNet KeySecure zaktualizuj odpowiednie wartości.

-

Wklej wcześniej skopiowaną nazwę klucza do pola Nazwa klucza, wybierz Pierwszy węzeł, kliknij Dalej, a następnie Tak, aby ponownie uruchomić Serwer Aplikacji.

Uwaga: Nie można w tym trybie przeprowadzić rotacji klucza — pozostawienie pola pustego jest niedozwolone.

5. Rotacja klucza

Aby wygenerować nowy klucz:

-

Kliknij Przełącz certyfikat główny na SafeNet KeySecure.

-

Pozostaw pole Nazwa klucza puste.

-

Kliknij Dalej i uruchom ponownie Serwer Aplikacji.

Jeśli chcesz użyć istniejącego klucza — wpisz jego nazwę i wybierz Pierwszy węzeł.

Uwaga: Podczas rotacji nie zmieniaj żadnych innych wartości w oknie Opcje SafeNet KeySecure.

6. Duże wdrożenia z wieloma instancjami Serwera Aplikacji Syteca

W przypadku klastra z wieloma Serwerami Aplikacji:

-

Na pierwszym węźle przeprowadź standardową konfigurację (z wygenerowaniem lub podaniem klucza).

-

Na każdej kolejnej instancji:

-

Skopiuj nazwę klucza z pierwszego węzła.

-

Wklej ją do pola Nazwa klucza.

-

Wybierz Kolejny węzeł (Subsequent node deployment).

-

Po konfiguracji zamknij i uruchom ponownie DbSetupToolUI, a następnie ponownie podaj parametry bazy danych, jeśli nie są wyświetlone.

-

Uwaga: Przy każdej aktualizacji opcji SafeNet lub rotacji klucza, wszystkie pozostałe węzły muszą zostać ponownie skonfigurowane w ten sam sposób.

.png?width=580&height=342&name=1%20PARAMETERS%20tab%20(NEW%20logo%20SHOP).png)

.png?width=579&height=459&name=2%20CREDS%20REQ%20pop-up%20(NEW%20logo%20SHOP).png)

.png?width=670&height=891&name=3%20SAFENET%20pop-up%20(NEW%20logo%20SHOP).png)

.png?width=577&height=466&name=4%20With%20ARROW%20(NEW%20logo%20SHOP%20and%20ARROW%20DELETED).png)

.png?width=670&height=897&name=5%20MASTERcent%20(NEW%20logo%20SHOP).png)